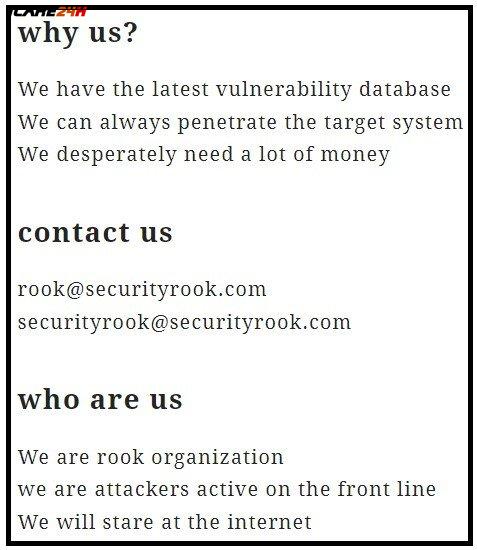

Một hoạt động ransomware mới có tên Rook đã xuất hiện gần đây trên không gian tội phạm mạng, tuyên bố nhu cầu rất lớn để kiếm “nhiều tiền” bằng cách xâm nhập mạng công ty và mã hóa thiết bị.

Mặc dù các tuyên bố giới thiệu trên cổng rò rỉ dữ liệu của họ hơi buồn cười, nhưng các thông báo về nạn nhân đầu tiên trên trang web đã nói rõ rằng Rook không chơi trò chơi.

Các nhà nghiên cứu tại SentinelLabs đã đi sâu tìm hiểu về chủng virus mới, tiết lộ các chi tiết kỹ thuật, chuỗi lây nhiễm và cách nó trùng lặp với ransomware Babuk.

Quá trình lây nhiễm

Tải trọng ransomware của Rook thường được gửi qua Cobalt Strike, với các email lừa đảo và tải xuống torrent mờ ám được báo cáo là vectơ lây nhiễm ban đầu.

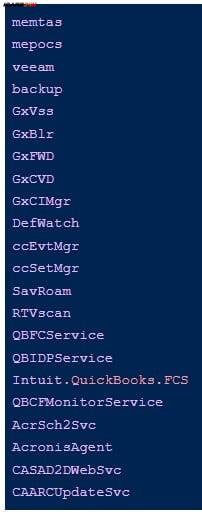

Các trọng tải được đóng gói bằng UPX hoặc các chương trình mã hóa khác để giúp tránh bị phát hiện. Khi được thực thi, ransomware cố gắng chấm dứt các quy trình liên quan đến các công cụ bảo mật hoặc bất kỳ thứ gì có thể làm gián đoạn quá trình mã hóa.

kph.sys SentinelLabs giải thích trong báo cáo của mình : “Thật thú vị, chúng tôi thấy trình điều khiển từ Process Hacker có tác dụng trong quá trình chấm dứt trong một số trường hợp, chứ không phải những trường hợp khác” .

“Điều này có thể phản ánh nhu cầu của kẻ tấn công để tận dụng trình điều khiển để vô hiệu hóa các giải pháp bảo mật cục bộ nhất định trên các giao dịch cụ thể.”

Rook cũng sử dụng vssadmin.exe để xóa các bản sao ổ đĩa, một chiến thuật tiêu chuẩn được các hoạt động ransomware sử dụng để ngăn chặn ổ đĩa bóng được sử dụng để khôi phục tệp .

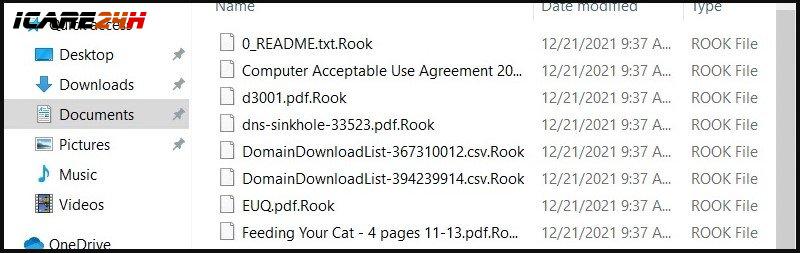

Các nhà phân tích không tìm thấy cơ chế duy trì, vì vậy Rook sẽ mã hóa các tệp, nối thêm phần mở rộng ” .Rook ” và sau đó tự xóa khỏi hệ thống bị xâm phạm.

Dựa trên Babuk

SentinelLabs đã tìm thấy nhiều điểm tương đồng về mã giữa Rook và Babuk, một RaaS không còn tồn tại đã bị rò rỉ mã nguồn hoàn chỉnh trên một diễn đàn nói tiếng Nga vào tháng 9 năm 2021.

Ví dụ: Rook sử dụng các lệnh gọi API giống nhau để truy xuất tên và trạng thái của từng dịch vụ đang chạy và các chức năng tương tự để chấm dứt chúng.

Ngoài ra, danh sách các quy trình và dịch vụ Windows bị dừng giống nhau đối với cả ransomware.

Điều này bao gồm nền tảng chơi game Steam, ứng dụng email khách Microsoft Office và Outlook, Mozilla Firefox và Thunderbird.

Các điểm tương đồng khác bao gồm cách trình mã hóa xóa các bản sao ổ đĩa ẩn, sử dụng API Windows Restart Manager và liệt kê các ổ đĩa cục bộ.

Do những điểm tương đồng về mã này, Sentinel One tin rằng Rook dựa trên mã nguồn bị rò rỉ cho hoạt động Babuk Ransomware.

Rook có phải là một mối đe dọa nghiêm trọng không?

Mặc dù còn quá sớm để nói các cuộc tấn công của Rook tinh vi như thế nào, nhưng hậu quả của việc lây nhiễm vẫn còn nghiêm trọng, dẫn đến dữ liệu bị mã hóa và bị đánh cắp.

Địa điểm rò rỉ dữ liệu Rook hiện có hai nạn nhân là một ngân hàng và một chuyên gia hàng không và vũ trụ Ấn Độ.

Cả hai đều đã được thêm vào tháng này, vì vậy chúng tôi đang ở giai đoạn đầu trong các hoạt động của nhóm.

Nếu các chi nhánh lành nghề tham gia RaaS mới, Rook có thể trở thành một mối đe dọa đáng kể trong tương lai.