Các nhà nghiên cứu an ninh mạng đã tiết lộ chi tiết về một chiến dịch trốn tránh phần mềm độc hại sử dụng chứng chỉ ký mã hợp lệ để vượt qua các biện pháp bảo vệ an ninh và nằm trong tầm ngắm với mục tiêu triển khai các tải trọng Cobalt Strike và BitRAT trên các hệ thống bị xâm nhập.

Hệ nhị phân, một bộ tải, đã được các nhà nghiên cứu từ Elastic Security đặt tên là “Blister”, với các mẫu phần mềm độc hại có khả năng phát hiện không đáng kể đến bằng không trên VirusTotal. Như đã viết, vector lây nhiễm được sử dụng để phân chia giai đoạn tấn công, cũng như các mục tiêu cuối cùng của cuộc xâm nhập, vẫn chưa được biết.

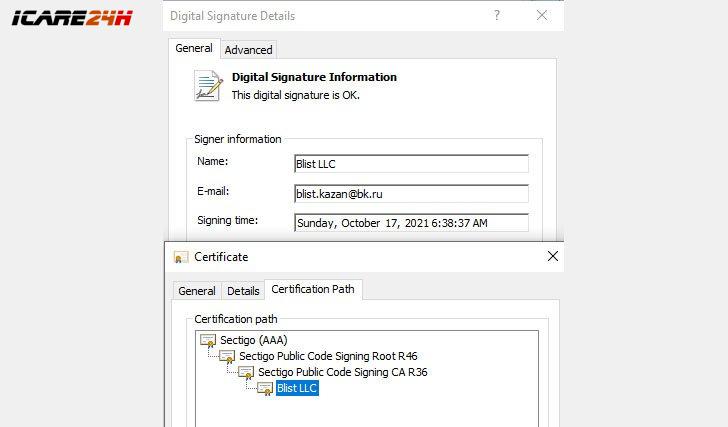

Một khía cạnh đáng chú ý của các cuộc tấn công là chúng sử dụng chứng chỉ ký mã hợp lệ do Sectigo cấp . Phần mềm độc hại đã được quan sát thấy đã ký với chứng chỉ được đề cập từ ngày 15 tháng 9 năm 2021. Elastic cho biết họ đã liên hệ với công ty để đảm bảo rằng các chứng chỉ bị lạm dụng sẽ bị thu hồi.

Các nhà nghiên cứu Joe Desimone và Samir Bousseaden cho biết: “Các tệp thực thi có chứng chỉ ký mã hợp lệ thường được xem xét kỹ lưỡng ở mức độ thấp hơn các tệp thực thi không được ký . “Việc sử dụng chúng cho phép những kẻ tấn công ở trong tầm ngắm và tránh bị phát hiện trong một thời gian dài hơn.”

Vỉ giả mạo như một thư viện hợp pháp có tên ” colorui.dll ” và được phân phối qua ống nhỏ giọt có tên ” dxpo8umrzrr1w6gm.exe .” Sau khi thực thi, trình tải được thiết kế để ở chế độ ngủ trong 10 phút, có khả năng nhằm trốn tránh phân tích hộp cát, chỉ để theo dõi nó bằng cách thiết lập tính bền bỉ và giải mã một phần mềm độc hại được nhúng như Cobalt Strike hoặc BitRAT .

Các nhà nghiên cứu lưu ý: “Sau khi được giải mã, trọng tải được nhúng sẽ được tải vào quy trình hiện tại hoặc được đưa vào quy trình WerFault.exe [Báo cáo lỗi Windows] mới được tạo ra”. Có thể truy cập các chỉ số bổ sung về sự thỏa hiệp (IoC) liên quan đến chiến dịch tại đây .