Các nhóm ransomware tiếp tục phát triển các chiến thuật và kỹ thuật của họ để triển khai phần mềm độc hại mã hóa tệp trên các hệ thống bị xâm nhập, bất chấp các hành động gây rối của cơ quan thực thi pháp luật đối với các băng nhóm tội phạm mạng để ngăn chúng trở thành nạn nhân của các công ty khác.

“Có thể là do thực thi pháp luật, đấu đá nội bộ giữa các nhóm hoặc mọi người từ bỏ các biến thể hoàn toàn, các nhóm RaaS [ransomware-as-a-service] thống trị hệ sinh thái tại thời điểm này hoàn toàn khác so với chỉ vài tháng trước”, Intel 471 các nhà nghiên cứu cho biết trong một báo cáo được công bố trong tháng này. “Tuy nhiên, ngay cả với sự thay đổi của các biến thể, các sự cố ransomware nói chung vẫn đang gia tăng.”

Sweeping hoạt động thực thi pháp luật được thực hiện bởi các cơ quan chính phủ trong những tháng gần đây đã mang lại sự thay đổi nhanh chóng trong bối cảnh tập đoàn RAAS và quay các bảng trên tập đoàn ransomware như Avaddon, BlackMatter , Cl0p , Darkside , Egregor, và REvil , buộc các diễn viên để làm chậm hoặc ngừng hoạt động doanh nghiệp của họ nói chung.

Nhưng ngay khi những biến thể này đang mờ dần đi, các nhóm tương lai khác đã bước vào để lấp đầy khoảng trống. Các phát hiện của Intel 471 đã phát hiện ra tổng cộng 612 cuộc tấn công ransomware từ tháng 7 đến tháng 9 năm 2021 có thể do 35 biến thể ransomware khác nhau.

Khoảng 60% các trường hợp lây nhiễm được quan sát chỉ liên quan đến bốn biến thể – đứng đầu là LockBit 2.0 (33%), Conti (15,2%), BlackMatter (6,9%) và Hive (6%) – và chủ yếu ảnh hưởng đến sản xuất, tiêu dùng và công nghiệp các sản phẩm, dịch vụ chuyên nghiệp và tư vấn, và các lĩnh vực bất động sản.

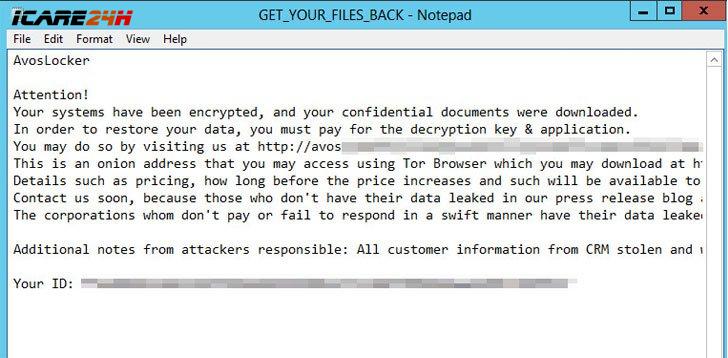

Avos Locker là một trong số nhiều tập đoàn không chỉ chứng kiến sự gia tăng của các cuộc tấn công mà còn áp dụng các chiến thuật mới để theo đuổi các kế hoạch có động cơ tài chính của họ, chủ yếu trong số đó là khả năng vô hiệu hóa các sản phẩm bảo mật điểm cuối trên các hệ thống được nhắm mục tiêu và khởi động vào Chế độ An toàn của Windows để thực thi ransomware. Cũng được cài đặt công cụ quản trị từ xa AnyDesk để duy trì quyền truy cập vào máy trong khi chạy ở Chế độ An toàn.

“Lý do cho điều này là nhiều, nếu không phải là hầu hết, các sản phẩm bảo mật điểm cuối không chạy ở Chế độ An toàn – một cấu hình chẩn đoán đặc biệt trong đó Windows vô hiệu hóa hầu hết các trình điều khiển và phần mềm của bên thứ ba, đồng thời có thể khiến các máy được bảo vệ không an toàn”, SophosLabs hiệu trưởng nhà nghiên cứu bảo mật, Andrew Brandt, cho biết . “Các kỹ thuật được Avos Locker triển khai rất đơn giản nhưng thông minh, với những kẻ tấn công đảm bảo rằng ransomware có cơ hội tốt nhất để chạy trong Chế độ An toàn và cho phép những kẻ tấn công duy trì quyền truy cập từ xa vào máy trong suốt cuộc tấn công.”

Về phần mình, chương trình RaaS của Hive được mệnh danh là “hung hãn” vì sử dụng các chiến thuật gây áp lực để buộc các tổ chức nạn nhân phải trả tiền chuộc, với việc Group-IB liên kết căng thẳng với các cuộc tấn công vào 355 công ty tính đến ngày 16 tháng 10 kể từ khi nó nổi lên trong bối cảnh Cuối tháng 6 năm 2021. Trong khi đó, nhóm ransomware Everest của Nga đang thực hiện các chiến thuật tống tiền của mình lên cấp độ tiếp theo bằng cách đe dọa bán bớt quyền truy cập vào các hệ thống được nhắm mục tiêu nếu nhu cầu của họ không được đáp ứng, NCC Group cho biết.

“Mặc dù việc bán ransomware-as-a-service đã trở nên phổ biến trong năm ngoái, nhưng đây là trường hợp hiếm hoi về một nhóm từ chối yêu cầu đòi tiền chuộc và cung cấp quyền truy cập vào cơ sở hạ tầng CNTT – nhưng chúng ta có thể thấy các cuộc tấn công sao chép vào năm 2022 và hơn thế nữa, “công ty an ninh mạng có trụ sở tại Anh chỉ ra .

Hơn nữa, một gia đình ransomware tương đối mới có tên Pysa (hay còn gọi là Mespinoza) đã đánh dấu Conti là một trong những nhóm đe dọa ransomware hàng đầu trong tháng 11 cùng với LockBit 2.0. Phần mềm tống tiền đã chứng kiến sự gia tăng 50% số lượng các công ty bị nhắm mục tiêu và tăng đột biến 400% trong các cuộc tấn công nhằm vào các hệ thống của chính phủ so với tháng 10.

Intel 471 nhà nghiên cứu cho biết. “Miễn là các nhà phát triển có thể ở lại các quốc gia nơi họ được cấp bến cảng an toàn, các cuộc tấn công sẽ tiếp tục, mặc dù với các biến thể khác nhau.”